Authentifizierungsprotokolle sind entscheidend, um die Identität von Benutzern zu überprüfen und den Zugang zu geschützten Ressourcen zu steuern. Diese Protokolle helfen dabei, die Sicherheit und Integrität von Daten zu gewährleisten. In diesem Artikel werden wir einige der bekanntesten Authentifizierungsprotokolle vorstellen und ihre Funktionsweise, Vorteile und Herausforderungen beleuchten.

Wichtige Erkenntnisse

- Authentifizierungsprotokolle sind für die Sicherheit von Webanwendungen unerlässlich.

- OAuth 2.0 ist weit verbreitet und unterstützt viele Anwendungsfälle.

- OpenID Connect baut auf OAuth 2.0 auf und bietet zusätzliche Funktionen.

- SAML wird häufig in Unternehmensumgebungen verwendet.

- Multi-Faktor-Authentifizierung erhöht die Sicherheit erheblich.

Grundlagen der Authentifizierungsprotokolle

Definition und Zweck

Authentifizierungsprotokolle sind Methoden und Standards, die eine sichere Kommunikation und Überprüfung von Identitäten zwischen Parteien in einer Webanwendung ermöglichen. Sie schützen die Vertraulichkeit, Integrität und Verfügbarkeit der Daten und Ressourcen, die über das Internet ausgetauscht werden.

Wichtige Konzepte

Zu den wichtigen Konzepten der Authentifizierungsprotokolle gehören:

- Vertraulichkeit: Sicherstellung, dass nur autorisierte Parteien auf die Daten zugreifen können.

- Integrität: Gewährleistung, dass die Daten während der Übertragung nicht verändert werden.

- Verfügbarkeit: Sicherstellung, dass die Daten und Dienste jederzeit verfügbar sind.

Herausforderungen und Lösungen

Die Implementierung von Authentifizierungsprotokollen bringt verschiedene Herausforderungen mit sich, wie z.B. die Wahl des richtigen Protokolls und die Sicherstellung der Benutzerfreundlichkeit. Lösungen umfassen die Implementierung von MFA (Multi-Faktor-Authentifizierung) und die regelmäßige Überprüfung und Aktualisierung der Sicherheitsmaßnahmen.

OAuth 2.0

Funktionsweise

OAuth 2.0 ist ein weit verbreitetes Protokoll, das es Drittanbieteranwendungen ermöglicht, auf Ressourcen zuzugreifen oder Aktionen im Namen eines Benutzers auszuführen, ohne die Anmeldeinformationen des Benutzers preiszugeben. Es delegiert den Authentifizierungs- und Autorisierungsprozess an einen externen Dienstanbieter wie Google, Facebook oder Twitter, der als Identitätsanbieter (IdP) fungiert und Zugriffstokens für die Anwendungen von Drittanbietern ausstellt.

Anwendungsfälle

OAuth 2.0 wird häufig in Szenarien verwendet, in denen Benutzer einer Anwendung Zugriff auf ihre Daten in einer anderen Anwendung gewähren möchten, ohne ihre Anmeldeinformationen weiterzugeben. Beispiele hierfür sind das Anmelden bei einer neuen App mit einem bestehenden Google- oder Facebook-Konto oder das Teilen von Fotos von einer Foto-App auf sozialen Medien.

Sicherheitsaspekte

Die Design und Implementierung einer sicheren Cloud-Sicherheitsarchitektur ist ein fortlaufender Prozess, der Sicherheitsaspekte von Anfang an berücksichtigt. Neue Sicherheitsmodelle wie Zero Trust und Netzwerksegmentierung sind entscheidend. OAuth 2.0 bietet viele Vorteile, aber es ist wichtig, die Sicherheitsrisiken zu verstehen und zu mindern, wie z.B. die Gefahr von Replay-Angriffen und die Notwendigkeit, Zugriffstokens sicher zu speichern.

OpenID Connect

Integration mit OAuth 2.0

OpenID Connect (OIDC) baut auf dem OAuth 2.0-Protokoll auf und erweitert es um eine Identitätsschicht. Dies ermöglicht es Anwendungen, nicht nur auf Ressourcen zuzugreifen, sondern auch die Identität des Benutzers zu bestätigen. Da Single Page Applications (SPAs) immer beliebter werden, gewinnt OIDC immer mehr an Bedeutung.

Vorteile und Nachteile

OIDC bietet zahlreiche Vorteile, darunter die Unterstützung von Single Sign-On (SSO) und Social Login. Es ist ideal für moderne Webanwendungen und RESTful APIs. Allerdings ist die Implementierung komplexer und erfordert die Zusammenarbeit mit Drittanbietern.

Implementierungsbeispiele

Einige der besten Tools für das Zugriffsmanagement sind RSA SecurID, OneLogin, IBM Security, CyberArk, SailPoint und Microsoft Azure AD. Diese bieten umfassende IAM-Lösungen für Sicherheit und Effizienz. OIDC wird häufig in Kombination mit diesen Tools verwendet, um eine sichere und effiziente Authentifizierung zu gewährleisten.

SAML (Security Assertion Markup Language)

Architektur und Komponenten

SAML ist der Urvater der Authentifizierungsprotokolle und bildet die Grundlage für webbasiertes Single Sign-on (SSO). Es ermöglicht die Verbindung zu einer Anwendung oder einem Dienst durch die Erzeugung einer Behauptung zwischen dem Benutzer, der als Prinzipal bei einem Identitätsanbieter bezeichnet wird, und einem Dienstanbieter. Interessanterweise gibt SAML auf der Seite des Identitätsanbieters keine spezifische Authentifizierungsmethode vor. Dies kann ein Passwort, MFA oder sogar eine Anmeldung über externe Dienste wie Google, Facebook oder LinkedIn sein.

Einsatzgebiete

SAML wird häufig in Unternehmens- und verteilten Anwendungen eingesetzt, da es eine föderierte Identität und zustandslose Authentifizierung ermöglicht. Es ist besonders nützlich für Anwendungen, die eine hohe Sicherheit und Skalierbarkeit erfordern.

Vergleich mit anderen Protokollen

Im Vergleich zu anderen Authentifizierungsprotokollen wie OAuth und OpenID Connect bietet SAML eine robustere Lösung für Unternehmensanwendungen. Während Basic und Digest einfach zu implementieren sind, bieten sie nicht die gleiche Sicherheit und unterstützen kein SSO. OAuth und OpenID Connect sind komplexer, bieten aber eine bessere Sicherheit und unterstützen SSO und Social Login. SAML und JWT sind ideal für Anwendungen, die eine föderierte Identität und zustandslose Authentifizierung benötigen.

Kerberos

Geschichte und Entwicklung

Kerberos ist ein Authentifizierungsdienst, der in den 80er Jahren am Massachusetts Institute of Technology (MIT) für das Projekt Athena entwickelt wurde. Heute wird es als Open-Source-Projekt vom Kerberos-Konsortium gepflegt und ist die Standard-Autorisierungstechnologie von Microsoft Windows. Kerberos-Implementierungen gibt es auch für andere Betriebssysteme wie Apple OS, FreeBSD, UNIX und Linux.

Ablauf der Authentifizierung

Kerberos authentifiziert Dienstanfragen zwischen zwei oder mehreren vertrauenswürdigen Hosts über ein nicht vertrauenswürdiges Netzwerk wie das Internet. Dabei kommen kryptografische Verschlüsselungen und eine vertrauenswürdige dritte Partei, das Key Distribution Center (KDC), zum Einsatz. Passwörter werden niemals im Klartext über das Netzwerk gesendet, sondern nur in verschlüsselter Form.

Stärken und Schwächen

Kerberos ist um einiges sicherer als andere Protokolle wie NTLM. Die Autorisierung durch Dritte macht es zu einem der sichersten Verifizierungsprotokolle in der IT-Welt. Ein weiterer Vorteil ist, dass sich leicht nachvollziehen lässt, wer was zu welchem Zeitpunkt angefordert hat. Allerdings kann die Komplexität der Implementierung eine Herausforderung darstellen.

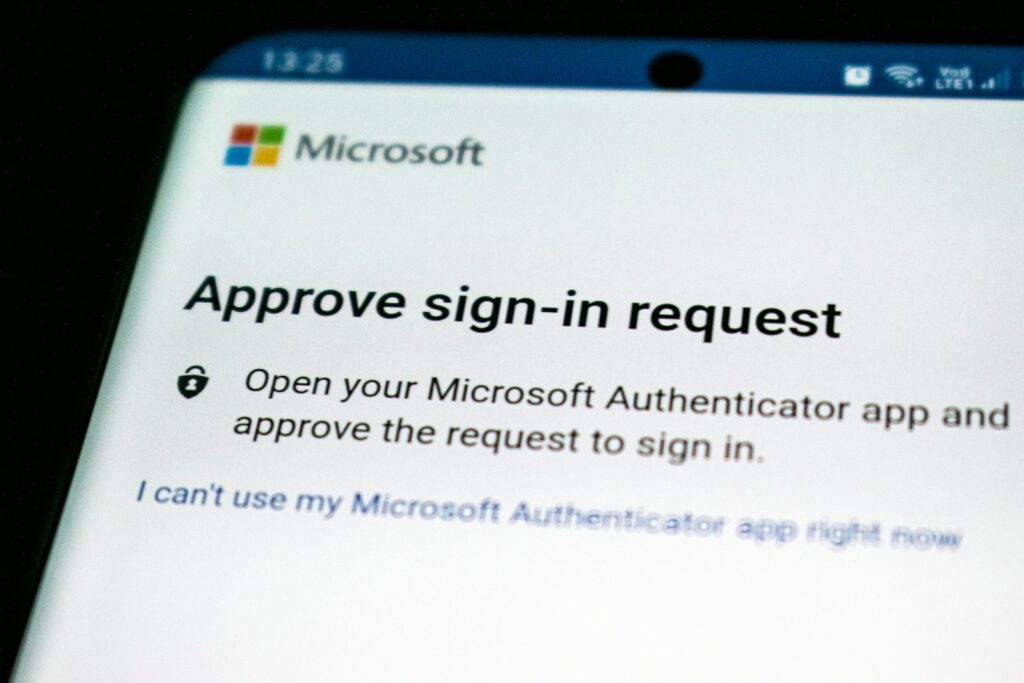

Multi-Faktor-Authentifizierung (MFA)

Konzepte und Methoden

Die Multi-Faktor-Authentifizierung (MFA) fügt eine zusätzliche Sicherheitsebene hinzu, indem Benutzer mehrere Formen der Verifizierung durchführen müssen. Dies schützt vor unbefugtem Zugriff und Phishing-Angriffen. Typische Methoden umfassen:

- Etwas, das der Benutzer kennt (z. B. ein Passwort)

- Etwas, das der Benutzer besitzt (z. B. ein Mobilgerät)

- Etwas, das der Benutzer ist (z. B. ein Fingerabdruck)

Vorteile für die Sicherheit

MFA erhöht die Sicherheit erheblich, da selbst wenn ein Angreifer das Passwort kennt, er ohne den zweiten Faktor keinen Zugriff erhält. Dies bietet einen besseren Schutz für sensible Daten und Systeme.

Die Einführung von MFA verbessert den Schutz vor unbefugtem Zugriff und erhöht die Datensicherheit.

Implementierungsstrategien

Um MFA erfolgreich zu implementieren, sollten Unternehmen folgende Schritte beachten:

- Auswahl der geeigneten MFA-Methode basierend auf den Sicherheitsanforderungen.

- Schulung der Benutzer zur Nutzung der MFA-Technologie.

- Regelmäßige Überprüfung und Aktualisierung der MFA-Einstellungen, um neue Bedrohungen abzuwehren.

Best Practices für die Implementierung von Authentifizierungsprotokollen

Sicherheitsüberlegungen

Ein effektives Identitätsmanagement ist entscheidend für die Sicherheit in Unternehmen. Dazu gehören Best Practices wie die Automatisierung von Überprüfungen und regelmäßige Schulungen. Technologien wie Biometrie und Multi-Faktor-Authentifizierung (MFA) spielen eine wichtige Rolle.

Benutzerfreundlichkeit

Die Benutzerfreundlichkeit sollte nicht vernachlässigt werden. Einfache und intuitive Anmeldeprozesse erhöhen die Akzeptanz und Zufriedenheit der Nutzer. Hier sind einige Tipps:

- Klare und verständliche Anweisungen

- Minimierung der erforderlichen Schritte

- Unterstützung für Passwort-Manager

Regelmäßige Überprüfung und Aktualisierung

Regelmäßige Überprüfungen und Aktualisierungen der Authentifizierungsprotokolle sind unerlässlich. Dies hilft, Sicherheitslücken zu schließen und die Systeme auf dem neuesten Stand zu halten.

Eine kontinuierliche Überprüfung und Anpassung der Sicherheitsmaßnahmen ist unerlässlich, um den sich ständig ändernden Bedrohungen im Bereich der Cybersicherheit zu begegnen.

Fazit

Insgesamt spielen Authentifizierungsprotokolle eine entscheidende Rolle bei der Sicherung von Webanwendungen. Sie helfen dabei, die Identität der Benutzer zu überprüfen und den Zugriff auf sensible Daten zu kontrollieren. Obwohl es viele verschiedene Protokolle gibt, hat jedes seine eigenen Stärken und Schwächen. Es ist wichtig, das richtige Protokoll basierend auf den spezifischen Anforderungen und Zielen der Anwendung auszuwählen. Durch das Verständnis und die richtige Implementierung dieser Protokolle können Entwickler sicherstellen, dass ihre Anwendungen sowohl sicher als auch benutzerfreundlich sind. Letztendlich trägt dies dazu bei, das Vertrauen der Benutzer zu gewinnen und die Integrität der Daten zu schützen.

Häufig gestellte Fragen

Was sind Authentifizierungsprotokolle?

Authentifizierungsprotokolle sind Regeln und Methoden, die sicherstellen, dass nur berechtigte Nutzer Zugriff auf bestimmte Daten oder Dienste haben.

Warum ist OAuth 2.0 so beliebt?

OAuth 2.0 ist beliebt, weil es flexibel ist und es Anwendungen ermöglicht, sicher auf Ressourcen zuzugreifen, ohne Passwörter direkt zu teilen.

Wie unterscheidet sich OpenID Connect von OAuth 2.0?

OpenID Connect baut auf OAuth 2.0 auf und fügt eine Identitätsschicht hinzu, die es ermöglicht, Nutzer zu authentifizieren und deren Identität zu bestätigen.

Was ist der Hauptvorteil von SAML?

Der Hauptvorteil von SAML ist, dass es Single Sign-On (SSO) ermöglicht, wodurch Nutzer sich nur einmal anmelden müssen, um auf verschiedene Dienste zuzugreifen.

Wie funktioniert Kerberos?

Kerberos verwendet Tickets, um die Identität von Nutzern zu überprüfen und ihnen sicheren Zugriff auf Netzwerkressourcen zu gewähren.

Warum ist Multi-Faktor-Authentifizierung (MFA) wichtig?

MFA erhöht die Sicherheit, indem es mehrere Überprüfungsschritte erfordert, bevor ein Nutzer Zugriff erhält. Dies reduziert das Risiko von unbefugtem Zugriff.